Сертификаты:Создание сертификатов средствами маршрутизатора

В статьей разбирается создание сертификатов средствами операционной системы MikroTik RouterOS. Решение проверялось при работе с: SSTP, OpenVPN и IPsec.

Полезные материалы по MikroTik

Углубленный курс "Администрирование сетевых устройств MikroTik" Онлайн-курс по MikroTik с дипломом государственного образца РФ. Много лабораторных работ с проверкой официальным тренером MikroTik. С нуля и до уровня MTCNA.

На Telegram-канале Mikrotik сэнсей можно получить доступ к закрытой информации от официального тренера MikroTik. Подписывайтесь

Настройка

Ввиду специфики работы RouterOS (актуально, как минимум для RouterOS 6.39.2).

Подготовить шаблоны сертификатов:

Если сертификаты будут использоваться для SSTP, то в качестве параметра “common-name” сертификата сервера обязательно должен быть указан либо его IP-адрес, либо привязанное к его адресу доменное имя. При этом подключение от Windows-клиента пройдет только от того, что указано в параметре “common-name”. Т. е. если в параметре указано доменное имя, а при подключении указывается адрес, то подключение не произойдет.

/certificate

add name=ca country=RU state="Moscow Region" locality=Moscow organization=N/A unit=N/A common-name=ca key-size=2048 days-valid=4000 key-usage=key-cert-sign,crl-sign

add name=server common-name=10.1.100.1 country=RU days-valid=4000 state="Moscow Region" locality=Moscow organization=N/A unit=N/A

add name=client1 common-name=client1 country=RU days-valid=4000 state="Moscow Region" locality=Moscow organization=N/A unit=N/A

add name=client2 common-name=client2 country=RU days-valid=4000 state="Moscow Region" locality=Moscow organization=N/A unit=N/A

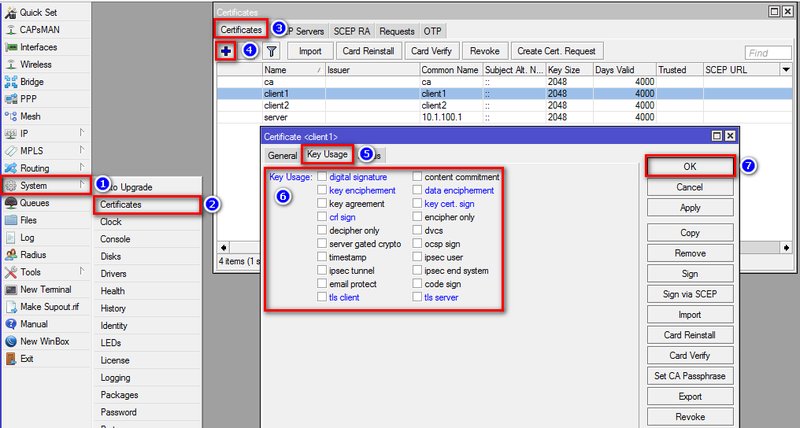

В свойствах сертификатов server, client1 и client2 на вкладке “Key Usage” снять все галки:

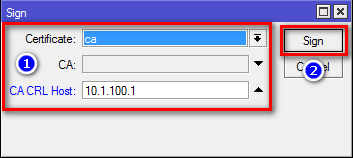

Подписать сертификат центра авторизации. Из контекстного меню сертификата "ca" выбрать "sign". В качестве опции "CA CRL Host" указать адрес VPN-сервера:

В RouterOS до 6.37.4 сертификат центра авторизации надо подписывать только через графический интерфейс, т. к. только в этом случае, статус сертификата становился KAT. Если подписывать через консоль, то статус становился KLAT. В итоге вся последующая работа с сертификатами становилась нерабочей.

Или через консоль:

/certificate

sign name=ca ca-crl-host=10.1.100.1 number=ca

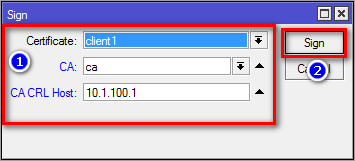

Подписать сертификаты сервера и клиентов:

/certificate

sign ca=ca server name=server ca-crl-host=10.1.100.1

sign ca=ca client1 name=client1 ca-crl-host=10.1.100.1

sign ca=ca client2 name=client2 ca-crl-host=10.1.100.1

Подписать можно так же и через графический интерфейс:

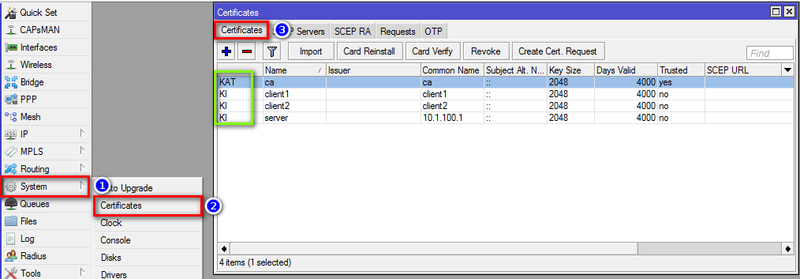

Проверка

Проверка заключается в проверке флагов сертификатов. Выдача должна выглядеть следующим образом: сертификат удостоверяющего центра должен иметь ключи: KLAT, остальные сертификаты: KI.

На скриншоте изображено KAT, но должно быть KLAT

Полезные материалы по MikroTik

Углубленный курс "Администрирование сетевых устройств MikroTik" Онлайн-курс по MikroTik с дипломом государственного образца РФ. Много лабораторных работ с проверкой официальным тренером MikroTik. С нуля и до уровня MTCNA.

На Telegram-канале Mikrotik сэнсей можно получить доступ к закрытой информации от официального тренера MikroTik. Подписывайтесь